일부 유틸리티 프로그램에서 발견된 보안취약점을 악용해 대상 PC를 악성코드에 감염시키고 이를 통해 파밍 사기를 초래하는 수법이 발견돼 주의가 필요하다.

안랩(대표 권치중)은 최근 정상 유틸리티를 악용해 파밍 공격을 시도하는 악성코드가 발견되고 있다고 20일 밝혔다.

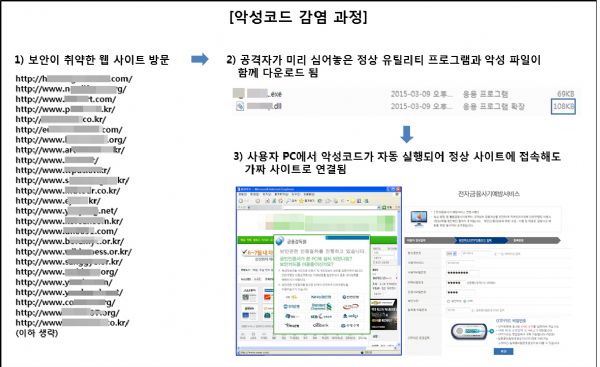

이 악성코드는 취약점을 가진 프로그램을 이용하는 사람이 해킹된 웹사이트에 방문하면 자동으로 PC에 다운로드되는 일명 '드라이브 바이 다운로드' 수법이 쓰였다.

최근 발견된 사례에서는 취약한 웹사이트 방문하면 공격자가 미리 웹사이트에 심어놓은 볼륨 조절 관련 정상 유틸리티와 악성 DLL파일을 동시에 다운로드 한다.

그 뒤에는 유틸리티가 실행되면서 자동으로 정상 DLL 파일과 같은 이름의 악성 DLL 파일이 실행된다. 이 악성코드는 공인인증서 유출, 인터넷 주소를 입력하면 실제 웹사이트 대신 악성웹사이트로 연결시킬 수 있도록 하기위해 도메인네임시스템(DNS) 정보를 담고 있는 메모리 영역을 변조한다.

관련기사

- 안랩, V3 제품군에 장애인 지원 강화2015.03.20

- 1세대 보안회사 안랩, 창립 20주년 맞아2015.03.20

- 1~2월 스미싱 문자, 2만3천여건 달해2015.03.20

- 안랩, 공기업 IoT 보안에 관심 주문2015.03.20

피해를 줄이기 위해서는 ▲의심되는 웹사이트 방문 자제 ▲운영체제(OS) 및 인터넷 브라우저(IE, 크롬, 파이어폭스 등), 응용프로그램(어도비, 자바 등), 오피스 SW등 프로그램의 최신 버전 유지 및 보안 패치 적용 ▲백신 프로그램 최신버전 유지 및 주기적 검사 등 보안 수칙을 실행해야 한다.

안랩 ASEC대응팀 박태환 팀장은 공격자는 악성코드를 보다 쉽게 유포 하기 위해 다양한 취약점을 노린다며 사용자는 백신을 비롯해 사용하고 있는 모든 소프트웨어를 최신 버전으로 유지하는 등 기본 보안수칙을 생활화하는 습관을 가져야 한다라고 말했다.