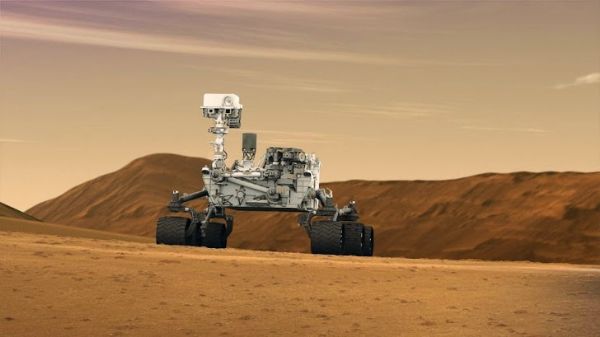

화성 탐사선도 감염시킬 수 있는 보안 취약점이 나와 이에 대한 패치가 이뤄졌다.

개발된 지 20년이 된 리눅스 커널용 압축 알고리즘인 '렘펠-지브-오버휴머(Lempel-Ziv-Oberhumer , LZO)'에 적용되는 이 취약점은 미국 나사가 개발한 화성탐사선 큐리오시티 로버 뿐만 아니라 자동차, 비행기 시스템, 안드로이드 기기 등에도 적용될 수 있는 것으로 확인됐다.

해커뉴스에 따르면 LZO는 리눅스 커널에서 가장 많이 사용되는 압축 알고리즘 중 하나로 안드로이드 기기, 임베디드 기기 외에 오픈VPN, MPlayer2, Libav, FFmpeg 등 여러 오픈소스 라이브러리에 사용된다.

취약점을 처음 발견한 것은 랩 마우스 시큐리티라는 보안회사다. 이 회사 돈 베일리 최고경영자(CEO)는 LZO/LZ4 알고리즘에서 발견된 취약점에 대한 상세 내역을 자사 블로그에 공개했다.

이 방식은 해당 압축 알고리즘을 활용한 프로그램이 실행될 때 버퍼 메모리 영역에 16메가바이트(MB) 이상 메모리가 사용될 경우 버퍼오버플로, 서비스거부(DoS), 원격코드삽입 등 악성 공격을 수행할 수 있게 한다.

버퍼오버플로는 프로그램에서 미리 설정된 수신 용량보다 큰 용량의 데이터를 보내 서비스를 정지시키는 해킹수법 중 하나다.

베일리 CEO는 이 취약점은 화성탐사선 뿐만 아니라 메인프레임 운영체제(OS), 일반 PC, 스마트폰 등에 사용되는 모든 종류의 임베디드 마이크로컨트롤러(일종의 CPU)에서 문제가 될 수 있다고 설명했다.

다만 큐리오시티 로버에서 취약점이 실행되는지 여부에 대해 실제로 검증이 이뤄진 것은 아니다. 그러나 베일리 CEO는 나사가 관련 버그 리포트를 수용했다며 위험성에 대해 나사에서도 인지하고 있다고 설명했다.

이밖에 안드로이드 스마트폰 등 기기에서 LZO 관련 취약점이 악용되려면 각 기기별로 최적화된 압축 라이브러리 버전에 맞게 해커 입장에서 맞춤형 악성 페이로드(악성 트래픽)를 전송해야 한다는 점에서 쉽게 접근할 수 있는 공격수법은 아니다.

관련기사

- 끝나지 않은 하트블리드 공포…유사 취약점 발견2014.06.30

- 오픈SSL 취약점 추가 발견…패치 배포2014.06.30

- IBM, 자바 보안 취약점 대응 나섰다2014.06.30

- 윈스, 웹게시판 그누보드 보안 취약점 차단2014.06.30

관련 취약점들은 현재 CVE-2014-4607(LZO코드), CVE-2014-4608 (LZO 커널코드), CVE-2014-4609(Libav), CVE-2014-4610(FFmpeg), CVE-2014-4611(LZ4 커널코드)로 등재돼 있다.

시스템 관리자들은 사용 중인 LZO를 최신버전(2.07)으로 업데이트하고, 리눅스 커널 버전 3.15.2을 사용할 것을 권고했다.