유전자 분석기법을 보안영역에 도입해 해커가 어떤 행동을 했는지 분석하고, 앞으로 공격을 추론할 수 있는 분석방법이 전 세계 학계를 중심으로 주목받고 있다. 해커에 대한 프로파일링을 위해 일명 '사이버 게놈(Cyber Genome)'이라는 프로젝트도 진행 중이다.

23일 미래창조과학부가 주최한 KRnet2014에서 고려대 정보보호대학원 김휘강 교수는 '해킹사례와 소셜넷 분석을 통한 해커 프로파일링'을 주제로 기존 해킹 사건발생시 단순복구에만 초점을 맞췄던 '침해사고대응'에서 어떻게 해커와 해커의 악성행위를 진단, 예방할 수 있는지에 대한 기법이 진화하고 있는지 설명했다.

김 교수에 따르면 미국 국방부 방위고등연구계획국(DARPA)이 주요 대학 보안 전문가들과 함께 진행하고 있는 사이버 게놈 프로젝트는 수집된 악성코드 샘플로부터 유사점을 파악해 고유의 특성을 뽑아내 DB로 만드는 작업을 수행한다. 여러 유사 악성코드에서 일종의 특징적인 유전자를 분류해내겠다는 시도다.

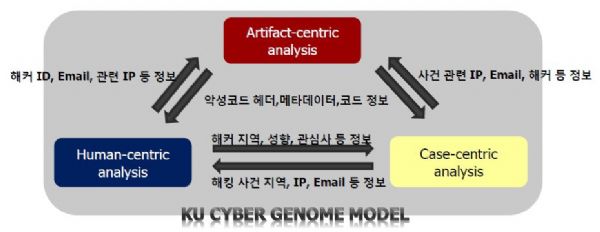

이를 위해 사용되는 것은 크게 3가지다. 먼저 아티팩트-센트릭(Artifact-centric) 분석이다. 백신, 침입탐지/방지시스템(IPS/IDS) 회사에서 최근 들어 활용하기 시작한 방법으로 악성코드에 사용된 언어, 컴파일러 분석 정보, 이와 연동해 추가적인 악성코드를 다운로드하거나 악성행위를 실행, 정보수집행위 등을 수행하는 악성서버(C&C서버)에 대한 IP, URL, 이메일 정보 등을 수집한다.

김 교수에 따르면 트로이목마, 애드웨어, 백도어 등 악성코드가 실행돼 PC에 날리는 주요 시스템 콜을 문자화한다. 이를테면 'NtOpenFile'이라는 시스템 콜을 알파벳 'A'로, 'NtOpenProcessToken'을 'B'로 표현하는 식이다. 이러한 분석 과정을 DB로 만든 뒤 악성코드 진단명과 연결시킨다. 일례로 진단명이 'TR/Agent'라고 하면 해당 악성코드가 어떤 시스템 콜을 날리는지 알파벳으로 이뤄진 문자열을 통해 보다 쉽고 빠르게 확인할 수 있도록 한 것이다. 이를 통해 분석가가 일일이 검사할 필요 없이 자동분석할 수 있도록 한 것이다.

두번째 케이스-센트릭(Case-centric) 분석은 범죄수사에 주로 사용되는 프로파일링 기법을 활용한 것이다. 여러 악성코드가 수행하는 기능들을 육하원칙에 따라 정리해 놓은 뒤 유사한 악성행위를 예방하는 방법이다.

김 교수에 따르면 지난해 3.20 사이버테러 당시 주요 방송사 웹사이트를 대상으로 한 메인화면을 변경하는 디페이스먼트 공격에 활용된 '하스타티(HASTATI)'를 예로 들 수 있다. 로마 군단 전투 대형을 구성하는 보병 중 1열을 뜻하는 하스타티는 당시 방송사, 은행 시스템을 초기화했던 마스터부트레코드(MBR) 영역 소스코드에서 발견된 문자열이다. 이 공격에는 또한 2열을 뜻하는 '프린키페스(PRINCIPES)'도 함께 발견됐다. 이를 두고 3열인 '트리아리(TRIARII)'도 있지 않겠냐는 예상이 제기됐다.

당시 LG유플러스 웹사이트에 대해 디페이스먼트 공격을 감행했던 해커그룹인 후이즈팀(WhoisTeam)'에 대해서는 3개의 해골이 표현됐다는 점을 들어 무슬림, 유럽에서 활동하고 있는 해커로 추정된다는 의견을 내놓기도 했다.

이밖에도 시만텍, 맥아피(현 인텔 시큐리티) 등 글로벌 보안회사들이 수년째 한국에 사이버테러 수준의 공격을 감행했던 해킹 사건을 동일범 소행으로 추정된다고 밝힌 '다크서울' 역시 같은 공격으로 추정된다고 밝힌 바 있다.

마지막으로 휴먼-센트릭(Human-centric) 분석은 여러 소셜네트워크, 해킹 관련 커뮤니티 등을 통해 해커에 대한 정보를 수집 분석해 해커의 행위를 추측하는데 사용하는 방법이다.

김 교수는 해커에 대해 수집한 회원 프로필 정보, 댓글, 이메일 주소 분석 등을 통해 각 해커가 관심을 갖고 있는 주제, 관심 주제별 게시글 수 등을 분석해 연관성을 추측하는 방법이라고 설명했다.

관련기사

- 빈라덴 추적에도 빅데이터를 활용했다구요?2014.06.23

- 빅데이터로 온라인 게임 봇 사용자 잡는다2014.06.23

- 로그분석, 모바일 게임 크랙 '깬다'2014.06.23

- AI, 신약개발 앞당긴다…헬스 분야도 'AI 바람'2024.04.25

이 세 가지를 조합한 사이버 게놈 프로젝트를 통해 해커, 해킹, 악성코드에 대해 보다 상세한 분석을 제공할 수 있다는 것이다. 이를 테면 해커가 사용하는 이메일 주소를 DB에 입력하면 그에 대한 관심 해킹 분야, 실제 해킹 수행 내역 등을 확인해 볼 수 있게 된다.

김 교수는 현재 국내에서도 고려대 정보보호학과, 한국인터넷진흥원(KISA) 등을 중심으로 악성 공격에 대한 총체적인 분석, 향후 공격에 대한 예측을 가능케 하는 사이버 게놈 프로젝트를 수행 중이라고 밝혔다.