한국과 일본에서 특정 기관을 노린 윈도의 바로가기파일(lnk)을 악용한 표적공격이 등장해 주의가 필요한 상황이다.

8일 잉카인터넷 대응팀은 지난달 중순부터 최근까지 lnk 내부에 악의적인 스크립트 코드를 삽입해 특정 사이트로 연결을 유도, 사용자 몰래 악성 실행파일(exe)을 추가로 다운로드해 실행하는 수법이 발견됐다고 밝혔다.

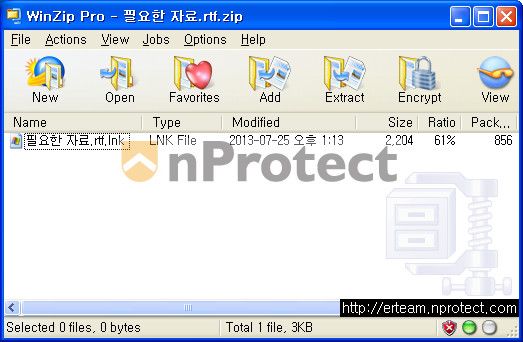

공격자들은 바로가기 파일을 마치 워드패드 문서파일(rtf)인 것처럼 보이도록 위장하거나 이를 열면 실제 문서화면이 실행되는 방식으로 사용자들이 악성여부를 판단하지 못하도록 하는 것으로 나타났다. 현재 한국과 일본에서 발생하고 있는 공격은 대부분 lnk 파일을 ZIP으로 압축해 이메일에 첨부하는 기법을 사용했다.

국내에서 발견된 유형은 '필요한 자료.rtf.zip', 'resume.zip' 등이다. 이들은 내부에 rtf와 lnk 확장자를 동시에 사용해 악의적인 악성스크립트 설치를 유도한다. 필요한 자료.rtf.zip의 압축을 풀면 필요한 자료.rtf라는 파일이 나온다. 이를 실행하면 임시폴더(Temp) 내에 'u.js'라는 스크립트 파일이 실행돼 특정 사이트에서 'application.rtf' 파일을 다운로드한다. 그 뒤 해당 파일을 열어보면 정상적인 문서 내용을 보여주는 한편 'config.exe'라는 악성파일을 추가로 다운로드해 악성기능을 수행한다. resume.zip에 포함된 detail.rtf.lnk를 실행하면 마찬가지로 a.js 스크립트 파일이 실행돼 exploer.exe, details.rtf 파일을 다운로드해 비슷한 기능을 수행한다.

일본에서는 지난달 18일 제작된 것으로 일본 통신회사의 이용요금 정보와 법조계 모임 내용을 위장한 악성파일이 유포됐다. 일본 이통사업자 KDDI는 공식 홈페이지에 요금안내를 사칭한 이메일을 주의하라는 내용을 공지했다.

일본 통신사 요금안내 파일로 사칭한 악성파일은 'KDDI料金のお知らせ(KDDI요금안내).zip'과 '「日本の司法を正す会」ご関係者各位(일본 사법을 바로 잡는 모임 준비 관계자들).zip'등의 파일명으로 유포됐다. 이 둘은 이름만 다를 뿐 같은 압축파일이다.

관련기사

- 악성코드 삽입된 금융앱 주의보2013.08.08

- 추가 보안카드 비밀번호 묻는 악성코드 등장2013.08.08

- 스마트폰 화면 훔쳐보는 모바일 악성앱 등장2013.08.08

- 모바일 악성코드, 1년새 6배 늘어2013.08.08

이 역시 국내에서 발견된 것과 마찬가지로 압축파일에 들어있는 details.rtf.lnk를 실행하면 유사한 악성기능을 수행한다.

잉카인터넷 문종현 대응팀장은 바로가기 취약점을 이용해 마치 문서파일처럼 위장한 악성파일이 증가 하고 있어 기업관리자들의 각별한 주의가 필요하다고 밝혔다. 문 팀장은 이어 이에 따른 변종 악성파일이 다수 전파가 되고 있기 때문에, 운영체제와 각종 응용 프로그램의 보언 업데이트는 항상 최신 버전으로 업데이트하고, 출처가 불분명한 이메일의 첨부파일은 가급적 열람하지 않는 등의 기본적인 보안수칙의 준수해야한다고 당부했다.