28일부터 카카오톡 보안플러그인을 위장한 악성 애플리케이션(앱)을 설치한 사용자들에게 스마트폰 내에 저장된 주소록에 'all msgs'라는 이름의 문자메시지 폭탄을 무작위로 발송하는 공격이 발생했다. 사용자들은 문자메시지 대량 전송으로 금전피해를 입을 수 있고, 정상적인 스마트폰 사용이 어려울 수 있다.

잉카인터넷 대응팀은 해당 내용에 대한 분석결과 소액결제 사기를 노린 스미싱 기법과는 달리 새로운 전파방식을 사용해 악성앱이 단말기에 생성되고 설치를 유도하도록 하는 것으로 의심된다고 30일 밝혔다.

■악성앱 설치 수법...지능범 소행

확인된 내용에 따르면 먼저 사용자가 구글 플레이 스토어에 동영상을 보는 앱을 위장한 악성앱을 설치한다. 그 뒤 약 30분 지난 시점에서 사용자의 스마트폰에 'KaKaoTalk의 보안 플로그인 앱을 설치하라'는 화면이 약 15분~30분 간격으로 주기적으로 나타난다. 이 앱을 설치하면 문자메시지 무작위 전송 기능이 활성화된다는 것이다. 이를 두고 대응팀은 '대량 SMS 공격(Mass SMS Attack)'이라 명명했다.

악성앱은 문자메시지 수신 및 발신, 연락처(주소록) 접근, 인터넷 이용, SD카드 수정, 휴대폰 상태 확인 등에 대한 권한을 요청한다.

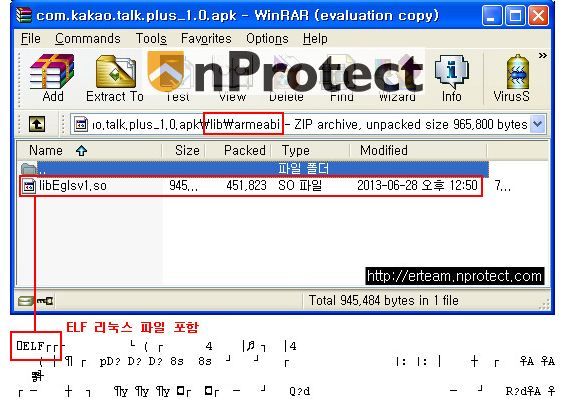

대응팀이 30일 새벽 4시 22분 확보한 악성앱 샘플을 분석한 결과 해당 앱은 28일 오후 12시 55분에 제작됐으며 'armeabi' 하위폴더에는 'libEglsv1.so'라는 이름의 ELF 기반 리눅스용 악성파일이 포함돼 있다.

이 악성앱은 'com.kakao.talk.plus_1.0.apk'이라는 이름의 안드로이드 기반 실행파일명을 보유하고 있으며 '카카오톡 플러스 1.0' 등을 위장하고 카카오톡 아이콘도 포함하고 있다.

악성앱은 앞서 공개한 바와 같이 설치할 때는 다음과 같은 권한을 요구하게 되는데, 이처럼 문자메시지와 전화번호 연락처로 접근하는 경우는 설치전에 각별한 주의가 필요하다.

악성앱 설치가 완료되면 사용자 스마트폰에는 'KakaoTalk의 보안'이라는 앱으로 실제 카카오톡 앱에 사용되는 아이콘과 함께 표시된다.

해당 앱을 실행하면 KakaoTalk의 보안 플러그인 이라는 제목과 함께 내용에는 이 플러그인은 안전하므로 삭제하지 마세요 라는 문구를 표시한다. 이는 사용자들이 앱을 삭제하지 못하도록 하기 위한 조치다.

안드로이드 악성앱이 설치되면 감염된 단말기의 주소록에 접근하고 연락처에 있는 가나다순의 전화번호로 'all msgs' 문구가 포함된 문자메시지를 약 30분 간격으로 무작위로 발송하게 된다.

■카카오톡 보안플러그인 위장 앱 차단법은?

문자메시지 폭탄 전송을 차단하기 위해서는 우선 안드로이드 스마트폰의 전원을 끄거나 심카드를 제거하거나 비행모드로 설정을 바꾸면 된다.

그 뒤 안드로이드 스마트폰의 환경설정->애플리케이션->전체->KakaoTalk의 보안 플러그인 순서로 들어가 해당 앱을 선택하고 강제중지->삭제를 누르면 악성앱을 삭제할 수 있다.

해당 문자 수신자들이 문자메시지를 확인해본다고 해서 악성앱에 노출될 위험성이 있는 것은 아니다. 다만 사용자들의 주의가 필요할 것으로 보인다.

관련기사

- [속보]카카오톡 보안플러그인 위장 앱 유포2013.06.30

- 음성통화까지 탈취하는 신종 스미싱 주의보2013.06.30

- 철통 보안 애플 앱스토어서 악성앱 등장2013.06.30

- 구글 플레이 스토어 '악성앱 배포 온상'2013.06.30

문종현 잉카인터넷 대응팀장은 현재 유포자를 확인했으며, 특별히 피해를 입힌다기 보다는 공격자가 이후 공격을 위한 테스트 목적이었을 가능성이 높다고 밝혔다. 이어 악성앱 설치파일 내부에 리눅스용 악성앱까지 포함된 것으로 볼 때 상당히 고급해킹 기법이 사용됐다고 설명했다.

이와 관련 카카오팀 관계자는 내부확인 결과 카카오스토리와 관련된 악성앱은 확인되지 않았으며 현재 추가 조사 중이라고 밝혔다.