안랩(대표 김홍선)은 발생한 정부기관을 노린 분산서비스거부(DDoS) 공격 악성코드를 변종 악성코드를 추가로 확인했다고 28일 밝혔다.

6.25 사이버 테러에 사용된 악성코드의 변종이 추가로 확인했다. 이는 정부통합전산센터를 공격했던 악성코드의 변종으로 도메인네임시스템(DNS) 증폭 DDoS 공격을 유발하도록 설계됐다.

DNS서버는 웹사이트 이용자들이 영문 도메인 주소를 입력하면 실제 웹사이트로 연결시켜주는 기능을 한다. 이를테면 xxx.go.kr를 입력하면 실제 웹사이트의 IP주소 11.22.33.44 등으로 연결시켜주는 식이다. 이 서버로 특정 IP주소에서 도메인 주소 확인 요청을 하면, 그 IP 주소로 응답을 보낸다.

DNS 증폭 DDoS 공격이란 출발지의 IP를 변경해 응답이 조작된 출발지 IP로 가도록 하는 공격방식이다. 이 때 전송되는 응답의 크기가 일반적인 경우에 비해 수십 배 이상의 크기가 되도록 유도해 대상을 마비시킨다. 이는 이미 해외에서도 여러 차례 피해사례가 보고된 바 있는 공격방식이라고 안랩은 설명했다.

예를 들어 한 사람이 휴대전화 문자 메시지를 보내면서 발신자 전화번호를 다른 사람의 전화번호로 바꿔 수 천명에게 문자를 보내면 그에 대한 답신사칭한 휴대전화로 집중되는 것과 같은 원리를 이용한 것이다.

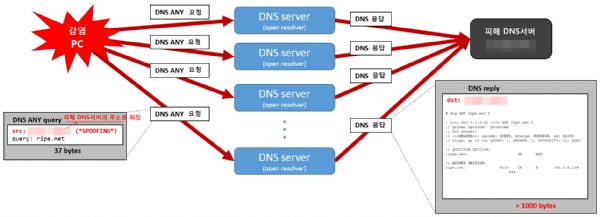

먼저 공격자는 악성코드를 감염시켜 다수 PC의 IP주소를 최종 공격 목표로 삼은 IP주소로 위장한 뒤 다른 DNS서버들에 도메인 주소 확인 요청을 보낸다.

이를 받은 DNS서버들은 일제히 실제 IP주소가 아닌 악성코드를 위장한 IP주소로 응답을 보낸다. 때문에 결과적으로 최종 공격 대상 서버에 응답 트래픽이 집중된다.

공격자는 변조된 IP주소로 DNS서버에 요청을 보낼 때 요청 메시지 크기의 수십배에 달하는 큰 용량의 응답이 필요한 내용을 요청한다. 결과적으로 이렇게 증폭된 트래픽이 공격대상 DNS서버에 쏟아지는 것이다.

실제로 이 변종 DDoS 악성코드는 일반 PC 감염 이후, 자신이 감염시킨 PC의 IP주소를 공격 목표로 특정 정부기관의 DNS서버의 IP로 위장했다. 이후 약 2만여개의 다른 DNS서버로 특정 도메인 이름에 대한 확인요청을 일시에 보냈다. 이 요청에 대한 응답은 1천바이트 이상으로, 일반적인 요청의 수십 배에 달한다.

요청을 받은 DNS서버들은 이에 대한 응답을 최초에 악성코드가 위장한 특정 정부기관의 DNS서버로 집중시켜 서버 과부하를 일으키게 된다.

관련기사

- 시만텍 "6.25 사이버 테러 배후 다크서울"2013.06.29

- '충격' 6.25 해킹, 사이버戰 전술 쓰여2013.06.29

- 파이어아이, 6.25 해킹 샌드박싱도 우회2013.06.29

- 지능적 수법...일베 통해 청와대 해킹돼2013.06.29

안랩 관계자는 변종 DDoS 악성코드의 제작 시간은 6월 25일 20시 경이며, 27일 의심 IP를 모니터링 하는 과정에서 발견했다며 새로 발견된 악성코드 자체가 변종이므로 추가 변종이 발견될 가능성도 배제할 수 없다고 말했다.

안랩은 지난 26일과 27일에 각각 제공한 DDoS 유발 악성코드/악성 스크립트 전용백신에 이어 DNS 증폭 DDoS 공격을 유발하는 악성코드에 대한 전용백신도 제공할 예정이다. 안랩은 악성코드 분석결과를 한국인터넷진흥원(KISA) 등 유관기관에 공유했다.