안드로이드 운영체제(OS)를 노린 보안위협이 한국 사용자들을 턱밑까지 왔다. 최근에는 이동통신사의 스마트청구서를 위장한 공격까지 등장하고 있으며, 심지어는 태극기 이미지를 쓰거나 안랩, SK텔레콤의 'T-월드' 로고 이미지를 사용한 악성 애플리케이션(앱)도 나오고 있다.

이는 한국의 문화나 특성을 잘 이해하고 있는 해커들의 소행인 것으로 추정된다. 보안위협에 주의를 기울이고 있는 사용자라도 별다른 의심없이 악성 파일을 설치할 수 있을 정도로 한국을 겨냥한 공격이 정교해지고 있는 것이다.

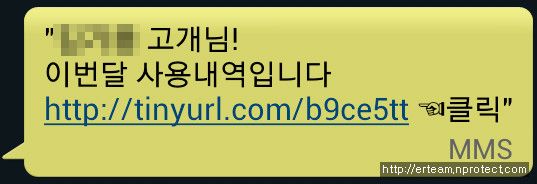

지난 22일 잉카인터넷 엔프로텍트 대응팀은 문자메시지(SMS)로 사용자의 이름을 명시한 채 이번달 사용내역입니다라는 문구와 함께 링크를 첨부하는 형태의 공격이 이뤄지고 있다고 밝혔다.

이 같은 방식의 악성코드 유포는 일부 포털 사이트에서도 정보가 공유되고 있는 것으로 나타났다. 스마트폰에서 이 악성링크를 누르면 자동으로 해킹프로그램이 설치된다. 대개 스마트폰 사용자들이 모바일 명세서를 문자로 확인한다는 점에서 공격의 성공가능성은 매우 높은 편이다.

설치된 악성 앱은 감염된 스마트폰의 전화번호, 통신망사업자 정보, 단말기식별번호(IMEI) 등을 수집하는 한편, 감염된 스마트폰에서 특정번호로 수신되는 SMS 감시하고 관련 내용을 외부로 전송하거나 몰래 삭제하는 등의 기능을 갖췄다.

이 악성앱은 사용자에게 스마트청구서 설치 과정에서 내 메시지, 네트워크 통신, 저장소, 통화, 시스템도구 등에 대한 권한을 요구한다. 잉카인터넷은 모바일 '스마트명세서'가 4.29메가바이트(MB)라면 악성앱을 위장한 '스마트청구서'라는 이름의 파일은 260킬로바이트(KB)에 불과한 것으로 확인됐다.

악성 파일 내부에 첨부된 이미지 파일(png)에는 올레KT, T-월드 등 국내 주요 이통사의 로고와 함께 스마트명세서에 사용되는 고유의 이미지 파일과 안랩의 로고 등이 포함됐다. 이를 통해 취득한 정보는 홍콩, 중국 소재 IP주소로 전송된다.

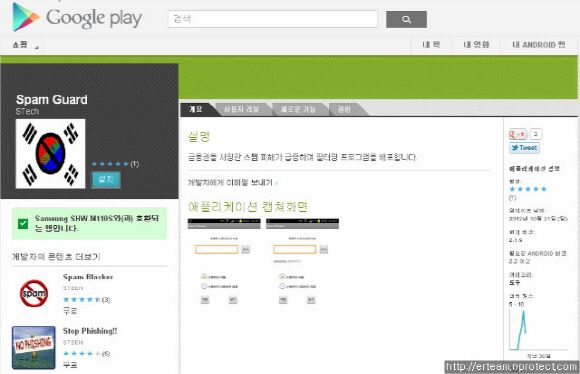

지난달에는 방송통신위원회를 사칭한 스팸차단 앱으로 위장한 악성앱들도 발견됐다. 이 앱들은 안드로이드 공식 앱장터인 구글 플레이 스토어에 버젓이 올라와있다. 'STcech'라는 개발자가 올린 '스팸 가드', '스팸 블로커', '스톱 피싱' 등이 모두 악성앱이다.

관련기사

- 日, 스마트폰 악성앱 '1천만 개인정보 훔쳐'2012.11.25

- 안드로이드 악성코드 급증…'스팸 수준'2012.11.25

- 안드로이드폰, '루팅' 위험한 이유2012.11.25

- 안드로이드 악성앱 공포, 언제 사라질까?2012.11.25

이 역시 안랩의 로고를 사용하고 있으며, 이 중 스팸가드는 태극기 모양에 가운데 스팸방지를 표현하는 이미지를 삽입하기도 했다. 이 역시 스마트청구서 악성앱과 마찬가지로 감염된 스마트폰의 전화번호, 망사업자명, 특정 번호로 발신된 SMS 내역 등의 정보를 유출시켰다. 이는 모두 미국 소재 IP주소에 전송됐다.

한국인터넷진흥원 관계자는 최근 들어 국내에서도 방통위를 사칭하는 등 스팸성 악성코드가 등장하고 있다며 자동으로 설치되는 것은 아니나 한국 환경을 잘 알고 있는 해커의 소행으로 보인다고 밝혔다.