안드로이드 스마트폰에 심어놓은 악성코드로 감염대상의 침실과 방 구조를 알아내는 일까지 가능해졌다.

2일(현지시간) 네이키드시큐리티는 미국 인디애나 대학과 미국 해군이 공동으로 개발한 '플레이스레이더'라는 트로이목마를 이용해 이 같은 작업을 수행할 수 있다고 보도했다.

지난달 27일 연구팀은 '플레이스레이더:스마트폰을 이용해 물리적 공간에서의 가상 도둑'이라는 이름을 논문을 통해 이를 공개했다.

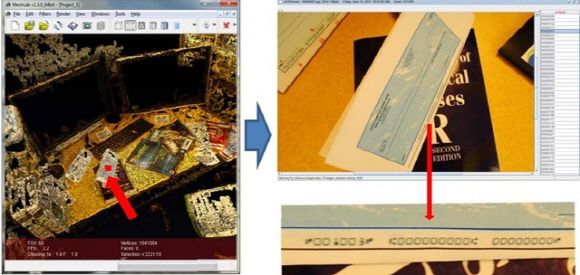

플레이스레이더는 스마트폰에 탑재된 카메라와 자이로센서, 가속도센서 등 여러 개의 센서를 활용해 사진과 위치정보를 기반으로 대상의 방이나 사무실의 구조를 그린다.

이 악성코드가 설치된 안드로이드폰 사용자들은 자신도 모르게 누군가에게 자신의 침실과 사무실 등에 대한 3차원 이미지를 보여주게 된다.

플레이스레이더는 안드로이드2.3 운영체제(OS) 이상의 버전에서 실행된다. 이는 사진촬영용 앱에 몰래 숨어서 스마트폰 카메라에 접근권한을 얻고 이미지를 업로드하는 역할을 한다. 일단 이 악성코드가 설치되면 사용자의 스마트폰이 위치한 시간, 장소 등을 고려해 무작위로 100만화소 사진을 무음촬영한다.

이렇게 촬영된 사진은 플레이스레이더의 알고리즘을 통해 검거나 희미한 부분을 필터링한 뒤 공격자의 서버에 남은 내용을 전송한다. 서버는 이를 활용해 스마트폰이 사용된 곳의 실내 구조를 3D모델링한다.

만약 사용자의 신용카드나 은행정보 혹은 개인정보가 공개된다면 공격자에게는 더 유용하게 쓰일 수도 있다. 실제로 플레이스레이더는 사전 테스트 과정에서 대상의 금융정보와 바코드, QR 코드 등의 정보를 알아내는데 성공했다.

이 프로젝트를 주도한 로버트 템플턴 인디애나 해군 수상전투센터 연구원과 그의 팀은 대학 내에 20명의 실험참가자를 모집해 이들 몰래 플레이스레이더를 스마트폰에 설치했다. 참가자들에게는 스마트폰 이용관련 연구에 참가하는 것이라고만 말했다.

관련기사

- 악성코드도 '피라미드 구조' 성행2012.10.05

- 안랩 "부팅 중 악성코드 유포, 치료도 어려워"2012.10.05

- "멀웨어가 뭔가요?"2012.10.05

- 지능형 악성코드 등장 "가상머신까지 이용"2012.10.05

템플턴의 팀은 논문에서 이 악성프로그램에 사물인식, 이미지 매칭, 머신러닝 알고리즘을 쉽게 적용할 수 있었다고 설명했다.

인디애나 대학 연구팀은 기술자체의 긍정적인 면에 대해서도 말하기도 했다. 관련 논문에서 이들은 안드로이드폰을 즉흥적인 3D매핑툴로 활용할 수 있게 됐다며 건축, 디자인이나 다른 영역에서도 유용하게 쓰일 수 있을 것이라고 말했다.