스턱스넷·듀큐·플레임에 이어 중동지역 금융기관의 거래정보를 노린 신종 지능형지속가능위협(APT) 공격이 등장했다.

새로운 유형도 기존과 마찬가지로 중동 지역을 목표로 하는데다가 비슷한 공격방식을 가졌다는 점에서 동일한 국가 혹은 집단의 소행인 것으로 추정되고 있다. 국가 간 사이버첩보전 논란이 더 거세지고 있는 상황이다.

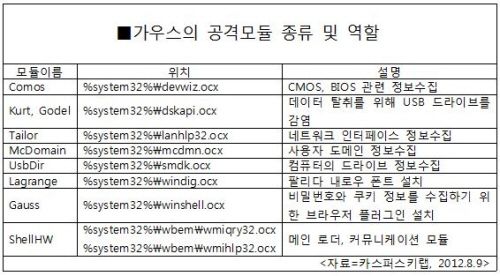

지난 9일(현지시간) 카스퍼스키랩은 웹브라우저의 비밀번호, 온라인 뱅킹 계좌, 쿠키, 시스템 설정 정보 등 은행업무와 관련 민감한 데이터를 훔치는 신종APT 공격인 '가우스(Gauss)'가 기승을 부리고 있다고 밝혔다. 작년 9월부터 유포되기 시작한 가우스는 지난 6월 중동지역에서 처음으로 발견됐다. 주로 윈도7, 윈도XP 등 32비트 윈도 운영체제(OS)의 보안취약점(CVE-2010-2568)을 이용하며, '팔리다 내로우(Palida Narrow)'라는 폰트를 사용했다. 재작년 이란 원자력발전시설을 마비시킨 스턱스넷과 마찬가지로 USB드라이브를 통해 악성코드를 주입했다.

이와 관련 카스퍼스키랩은 스턱스넷, 플레임, 가우스가 서로 비슷한 공격수법과 소스코드를 가졌다며 국가차원에서 후원을 받는 공격이라고 밝혔다. 가우스가 스턱스넷, 듀큐, 플레임을 만든 곳과 같은 '공장'에서 제조됐다는 설명이다.

카스퍼스키랩은 지난 5월 이후 2천500만개의 기기가 감염된 것으로 확인했으며, 스턱스넷보다는 적으나 플레임, 듀큐에 비해서는 상대적으로 높은 감염률을 보인다고 밝혔다.

가우스는 중동 지역의 베이루트 은행, EBLF, 블롬뱅크, 시티뱅크 등 주요 금융기관들을 목표로 삼았다. 감염자별로는 레바논 이용자들이 1천660명으로 가장 많았다.

공격수법은 먼저 USB드라이브를 통해 'ShellHW' 모듈을 설치한 뒤 해커가 사용하는 외부의 C&C서버를 통해 다른 모듈을 추가로 설치한다.

이와 관련 윤광택 시만텍코리아 이사는 스턱스넷은 물론, 중동지역 화학분야 정보를 수집하려다 적발된 듀큐 등이 모두 한명이 아니라 여러 명이 조직적인 후원을 받아 이뤄진 공격이라며 일각에서는 미국 행정부의 소행이 아닌가 의심하고 있다고 밝혔다.

관련기사

- 英정부, 스턱스넷 유출시 부작용 우려2012.08.13

- 스턱스넷 악성코드 '듀큐' 변종 등장2012.08.13

- 스턱스넷 등 산업기반시설 해킹 위협 증가2012.08.13

- 스턱스넷 공격 배후는 미국-이스라엘?2012.08.13

더구나 플레이머의 경우 다른 공격에 비해 바이너리 파일이 20배가 넘어 아직까지도 정확한 실체가 규명되지 않았을 정도다. 일반 개인이나 기업 차원에서 공격을 수행하기에는 너무나 큰 시간과 비용이 소모되는 탓에 국가 차원에서의 후원을 받은 공격이라고 의심되는 부분이다.

아직까지 국내에서는 이와 관련한 피해가 확인되지 않았다. 한국인터넷진흥원(KISA) 인터넷침해대응센터 코드분석팀 이동근 팀장은 지난 플레임 공격때와 가우스 역시 중동 등 특정지역을 목표로한 공격이라 국내에서 발견된 피해는 발견되지 않았다며 해외 동향을 주시하고 있다고 말했다.