온라인게임 계정 탈취를 목표로 한 제로데이 공격이 기승을 부리고 있다. 문제는 전파속도가 빠른 반면 뚜렷한 대응책이 없다는 점이다.

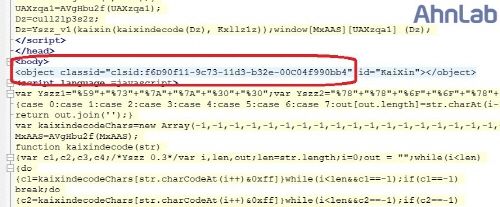

지난달 26일 안랩 시큐리티 대응센터(ASEC)는 마이크로소프트의 XML 코어 서비스 취약점(CVE-2012-1889)을 악용한 제로데이 공격이 증가하고 있다고 밝혔다. 지난 6월 30일부터 7월 1일까지 이틀 간 국내 보안이 취약한 웹사이트에도 유포되고 있는 것으로 확인됐다.

ASEC는 “비공개가 원칙이라 매개가 된 웹사이트를 밝히기는 어려우나 대부분 이름만 들으면 알 만한 국내 유명 온라인 게임 계정을 도용할 목적으로 배포되는 중”이라고 말했다.

해커들은 온라인 게임정보 탈취를 위해 자신들이 제작·배포한 악성코드가 정상적으로 작동하는지를 확인할 수 있는 툴까지 만든 것으로 알려졌다. 해킹한 시스템의 도메인 주소들을 입력해 검색을 하면 3회에 걸쳐 파일이 정상적으로 존재하는지 유포가 가능한지를 확인할 수 있게 된다.

ASEC는 실시간으로 유포 중인 악성코드의 상태를 확인하고, 하나의 유포경로가 차단됐을 때 다른 유포지를 가동시키기 위한 자동화 전략의 하나로 이를 제작한 것으로 판단했다.

윈도 등 운영체제(OS)나 네트워크 장비의 보안 취약점을 파고드는 이 수법은 해당 사항에 대한 패치가 나오기 전에 또 다른 취약점을 파고들어 공격하는 탓에 특별한 대처 방법이 없다는 점이 특징이다. 공격의 신속성을 강조하기 위해 ‘제로데이(Zero day) 공격'이라고 명명됐다.

최근 발견된 CVE-2012-1889를 이용한 공격에 대해 마이크로소프트(MS)는 임시패치(http://support.microsoft.com/kb/2719615)를 내놨지만 처음 보고가 들어온 지 일주일 이상이 지난 시점에서도 제대로 된 패치가 업데이트되지 않은 상황이다.

문일준 빛스캔 사장은 “제로데이 공격은 패치가 없다는 점이 가장 큰 문제고, 정상적으로 웹사이트에 접속하는 것만으로도 대량의 사용자들이 감염될 수 있다는 점 등이 골칫거리”라고 밝혔다.

관련기사

- 기재부 영문 홈피, 쥐 그림 등장...해킹 추정2012.07.08

- 스티븐 호킹 생각 해킹?...실험 성공2012.07.08

- 스턱스넷 유사 악성코드 '듀큐', 제로데이 취약점2012.07.08

- 안랩, '제로데이 공격 사전방어' 기술 특허2012.07.08

문 사장은 “MS가 임시로 내놓은 패치도 XML 기능 모듈을 잠시 정지시키는 미봉책에 불과해 완벽하게 대응하기 어렵다”고 덧붙였다.

빛스캔은 게임계정 탈취를 목적으로 한 악성코드가 전체의 80% 이상을 차지하는 등 최근 급격한 증가추세를 보이고 있다고 보고서를 통해 말했다.