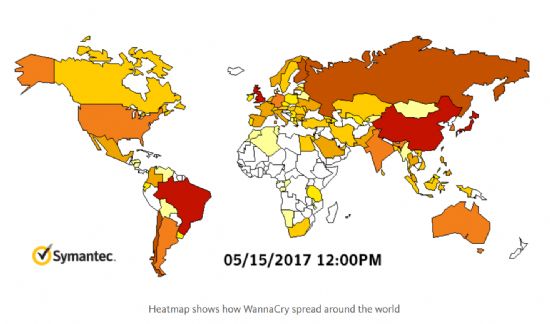

지난 12일 전세계로 유포되기 시작한 랜섬웨어 워너크라이가 150개국 30만대 컴퓨터를 공격했다. 인터넷에 연결된 PC와 서버 가운데 서버메시지블록(SMB) 취약점 패치가 안 된 윈도 운영체제(OS) 시스템이 대거 감염됐다.

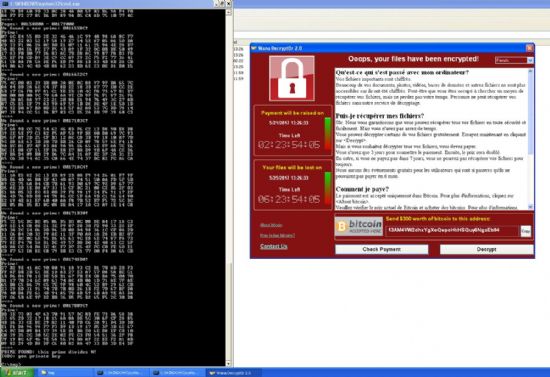

감염 컴퓨터 주요파일은 암호화됐다. 피해자는 복구 대가로 300달러 또는 600달러치 비트코인 결제 요구를 받았다. 결제 후 암호화된 파일이 정상 복구됐다는 사례는 공식적으로 알려지지 않았다.

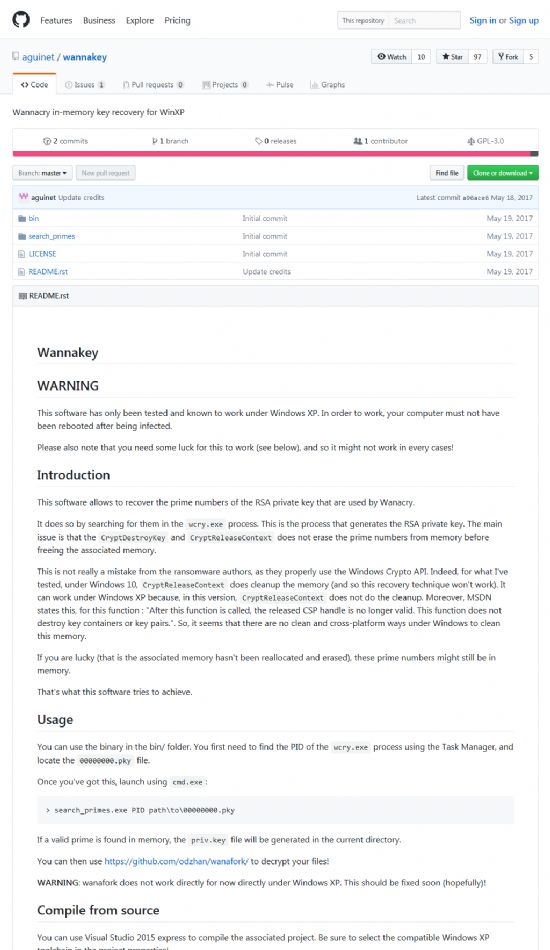

워너크라이 제작자에게 돈을 지불하지 않고 감염 피해자가 데이터를 살릴 가능성이 생겼다. 한 개발자가 암호화한 파일을 되살릴 단서를 찾는 툴 '워너키(Wannakey)'를 선보였다. 개인용이라기보단 복구 전문가의 작업을 돕는 툴에 가깝다.

19일 IT미디어 아스테크니카 보도에 따르면 워너키는 프랑스 소재 회사 쿽스랩(Quarkslab) 소속 연구원 아드리앵 기네(Adrien Guinet)가 만들어 배포한 툴이다. 이는 워너크라이에 감염된 윈도XP 컴퓨터를 되살리는 비밀 복호화키(decryption key)를 찾을 수 있다.

워너키의 효과는 제한적이다. 온전한 기능을 갖고 있는 건 아니고 윈도XP 기기에서만 쓸 수 있다는 제약을 안고 있다.

워너크라이 확산 초기의 대형 피해자인 영국 국가보건의료서비스(NHS) 소속 병원이 윈도XP를 꽤 많이 쓰고 있었다고 알려지긴 했다. 하지만 감염된 전체 컴퓨터 중 윈도XP OS가 차지하는 비중이 얼마인지는 파악되지 않았다. 또 모든 윈도XP 컴퓨터에서 제대로 돌아가는지 테스트되지도 않았다.

워너키같은 툴의 등장은 암호화된 파일을 포기하거나, 악성코드 제작자에게 비트코인을 보내고 제대로 된 복호화키를 보내 주길 기다리는 것 외에 선택의 여지가 없던 일부 감염 피해자들에게는 실낱같은 희망이 될 수도 있다. 이 툴은 깃허브에 사용법과 함께 오픈소스로 공개됐다.

윈도XP 기기를 감염당한 피해자가 워너키 툴의 도움을 받으려면 이를 사용할 수 있는 조건을 이해해야 한다.

기네 연구원은 "툴이 동작하려면 여러분의 컴퓨터는 (워너크라이에) 감염된 뒤 재부팅되지 않았어야 한다"며 "또한 이 툴이 제대로 기능하려면 약간의 운이 필요하기 때문에, 모든 상황에서 돌아가지 않을 수 있다"고 밝혔다.

이런 워너키의 제약은 워너크라이의 기술적인 동작 특성 때문에 생겼다. 워너크라이는 마이크로소프트 암호화 애플리케이션프로그래밍인터페이스(Cryptographic API)를 사용한다. 이 API는 파일을 암호화, 복호화할 때 쓰는 키(key) 생성을 비롯해 여러 관련 기능을 다루는 것으로 윈도에 내장돼 있다.

대부분 윈도OS는 이 API를 통해 키를 생성하고, 이를 보안상 안전하게 보관하고 나면 지워버린다. 하지만 일부 윈도XP 환경에선 이 동작을 제대로 수행하지 않고 시스템에 키를 남겨두게 된다. 바로 시스템의 메모리 영역이다. PC의 전원이 꺼지기 전까지 생성된 키가 메모리에 남아 있게 된다.

워너크라이 랜섬웨어가 감염 피해자의 파일을 무단 암호화할 때 생성된 복호화 키 역시, 이런 결함을 갖고 있는 일부 윈도XP 기기의 메모리 어딘가에 있게 된다. 이후 출시된 윈도 상위 버전에선 이런 키 관리 결함이 없어졌다. 워너키가 윈도XP만을 지원하는 이유다.

엄밀히 말해 윈도XP의 키 관리 결함 덕분에 워너키가 워너크라이 랜섬웨어 제작자의 의도와 달리 돈을 지불하지 않은 피해자에게 복호화 키를 찾아줄 수 있게 됐다는 점은 아이러니다.

워너키는 워너크라이 감염으로 파일이 암호화된 뒤 재부팅을 하지 않은 윈도XP 시스템의 메모리를 뒤져 복호화 키를 찾아 준다.

관련기사

- "NSA가 안보위협 초래"…美, 사이버무기 감축 나서나2017.05.19

- 워너크라이 랜섬웨어, 결제하면 복구될까2017.05.19

- 랜섬웨어 워너크라이 피해 현황은2017.05.19

- 랜섬웨어 공격 북한 배후설, 사실일까2017.05.19

하지만 재부팅을 하지 않았더라도 감염 기기로 뭔가 작업을 했다면, 복호화 키가 남아 있던 메모리 영역에 이미 다른 정보가 덮어졌을 수도 있다. 그래서 해당 메모리 내용이 보존될만한 '운'도 필요하다. 감염된 컴퓨터를 전혀 건드리지 않았다면 메모리 내용이 보존될 확률이 올라간다.

IT매거진 와이어드 온라인판은 같은 소식을 보도하면서 "납득이 간다"면서도 "일종의 즉석 복권같은 것"이라는 미국 존스홉킨스대학 컴퓨터과학 교수 매튜 그린의 발언을 전했다.