공격 대상 시스템에 저장된 주요 파일들을 암호화한 뒤 이를 풀어주는 조건으로 댓가를 요구하는 랜섬웨어로 인한 피해가 끊이지 않고 있는 가운데 리눅스 서버를 노린 랜섬웨어까지 등장했다.

아직 피해가 확산되고 있지는 않지만 이전까지 개인 PC, 노트북에 피해를 입혔던 것에서 벗어나 감염된 웹서버를 통해 관리되고 있는 웹사이트를 사용하지 못하게 하는 심각한 피해까지 유발할 수 있게 된 것이다.

최근 러시아 백신회사인 닥터웹에 따르면 일명 '리눅스.인코드.1(Linux.Encode.1)'이라는 랜섬웨어가 새롭게 발견됐다. 주로 웹서버를 운영하는 시스템 관리자를 먹잇감으로 삼았다. 공격자들은 암호를 풀어주는 대신 1비트코인(약420달러)의 몸값을 요구하고 있다는 설명이다.

이 악성코드에 감염된 리눅스 기반 시스템은 home, root, MySQL, ngnix, Apache 등 문구를 가진 디렉토리를 암호화 뒤 웹애플리케이션, 백업 파일, 기트 프로젝트, '.exe'나 '.apk'를 확장자명으로 하는 실행파일과 '.dll'로 표시되는 시스템파일을 암호화한다.

암호화에 사용된 알고리즘은 AES128이며, 이를 복호화시키기 위해서는 RSA 암호화 알고리즘으로 생성된 개인키가 필요하다. 공격자는 돈을 보내주면 이 키를 주겠다고 협박하는 것이다.

이 회사 분석에 따르면 웹서버에 대한 공격은 최근 패치가 이뤄진 전자상거래 관련 플랫폼 서비스를 제공하고 있는 마젠토가 개발한 콘텐츠관리시스템에 대한 취약점을 악용했다. 10월 말 마젠토는 서버 설정에서 시스템 파일에 접근할 수 있게 허용하는 원격 취약점 공격에 악용될 수 있는 버그에 대한 패치를 설치할 것을 권고했다.

보안회사 비트디펜더가 분석한 내용에 따르면 리눅스.인코드.1은 윈도를 노린 크립토락커, 토르락커 등 랜섬웨어와 매우 비숫한 구조를 가졌다. 이 회사는 "윈도 기반 랜섬웨어처럼 AES라는 암호화 알고리즘을 쓰며, 최소한의 리소스를 사용하면서 빠른 속도로 암호화를 진행한다"고 설명했다.

다행스러운 점은 최근 나온 리눅스 랜섬웨어가 암호화에 사용한 개인키를 쉽게 복호화할 수 있다는 점이다. 비트디펜더는 자사 웹사이트를 통해 이런 방법을 안내하고 있다.(관련링크) 공격자들이 시스템 내부 파일들을 AES128로 암호화한 뒤 이를 풀 수 있는 열쇠인 RSA 암호화 알고리즘으로 생성한 개인키를 감염시킨 시스템 내부에 파일형태로 숨겨두기 때문이다.

최근 들어 랜섬웨어는 악성메일을 활용하는 것 외에도 윈도10 업데이트 파일을 가장하거나 안드로이드폰에 악성앱 설치를 유도하고 클라우드 서비스에 대해서도 공격을 시도하는 중이다.

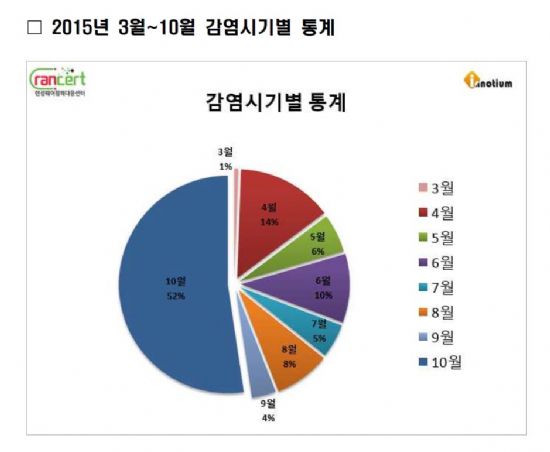

국내서 랜섬웨어침해대응센터를 운영하고 있는 이노티움이 최근 발표한 보고서에 따르면 지난달 접수된 침해신고 건수는 656건으로 월평균 85건 대비 8배가 증가했다. 크립토월3.0, 크립토월3.0의 변종과 함께 크립토락커가 93%로 대부분을 차지했다.

이와 관련 이형택 이노티움 대표는 "11월1일부터 12일까지 접수된 침해사고건수가 이미 400건이 넘었다"며 "아직 리눅스 서버를 노린 공격이 국내서 확인된 사례는 없으나 병원, 연구소 등에서 사용하는 업무용 PC를 통해 내부에서 관리하고 있는 파일서버까지 암호화돼 피해를 입히는 사례들이 늘고 있어 주의가 필요하다"고 밝혔다.

관련기사

- 진화하는 모바일 랜섬웨어, 언인스톨도 막는다2015.11.13

- 안드로이드폰 노린 랜섬웨어 주의2015.11.13

- '해킹팀' 공격한 플래시 취약점...랜섬웨어에 악용2015.11.13

- 美 랜섬웨어 피해액 연 200억원, FBI도 골머리2015.11.13

이미 미국에서는 지난해 4월부터 올해 6월까지 1년간 200억원 수준의 랜섬웨어 피해가 발생하면서 심각한 문제로 부상하고 있다.

이에 대응해 이노티움은 최근 국내 데이터복구회사인 명정보기술, 글로벌 보안회사 트렌드마이크로와 손잡고 '랜섬웨어 침해대응 글로벌 방어군'을 결성해 침해사고에 대한 초기 대응, 랜섬웨어 기술분석, 피해복구 및 예방을 위한 컨설팅 등 업무를 공동으로 제공할 예정이다.