007 시리즈와 같은 영화에서나 등장할 법한 하드웨어 해킹기술이 이제는 피부에 와닿는 현실이 되고 있다. 소프트웨어가 아니라 하드웨어 자체에서 발견된 버그를 악용하거나 내장된 펌웨어를 조작하는 방법이 등장하고 있는 것이다. 최근 글로벌 해킹컨퍼런스로 유명한 블랙햇, 데프콘 등에서도 하드웨어 해킹이 단골 발표 주제 중 하나다.

수많은 보안취약점이 새로 발견되고, 이에 대한 대응과 분석이 이뤄지고 있지만 여전히 해킹은 소프트웨어에 대한 얘기로만 여겨진다.

■D램, USB드라이브, 하드디스크까지 해킹도구

그러나 상황이 많이 달라졌다. 가장 최근에는 구글 보안연구팀인 '구글 프로젝트 제로'가 '로해머(rowhammer)'라는 취약점을 활용해 DDR3 D램에 대한 모의해킹(POC)에 성공했다. D램을 구성하는 메모리의 특정영역에 데이터를 주입하면 오류가 나는 '비트플립핑(bit flipping)'이라는 현상을 이용해 D램이 탑재된 기기의 관리자 권한을 확보할 수 있다는 점을 증명한 것이다.

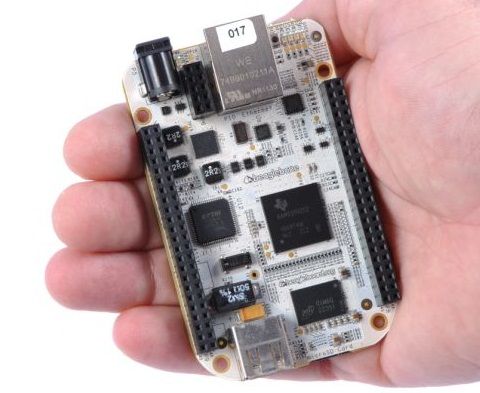

이 뿐만 아니다. 2013년에는 미국 조지아공대 보안연구원들이 개조된 충전기로 iOS 기기에 원하는 애플리케이션(앱)을 주입할 수 있는 방법을 찾아냈다고 밝혔다. 이 연구원들은 '비글본'이라 불리는 신용카드 크기의 소형 리눅스PC를 만든 뒤 충전기를 가장해 iOS에 기본적용된 보안기능인 샌드박스를 우회할 수 있다는 점을 밝혀냈다.(관련기사 : 애플 iOS, 충전기만으로 해킹돼)

악성코드가 주입된 USB드라이브가 해킹에 악용될 수 있다는 점도 이미 잘 알려진 사실이다. 지난해 말 우리나라에서 개최된 국제해킹컨퍼런스인 POC2014에서 발표를 맡은 SR랩스 소속 카스텐 놀 보안연구원은 펌웨어 부분을 조작한 일명 '배드USB'가 어떻게 해킹에 악용될 수 있는지를 설명했다. 내부망과 외부망이 분리된 주요 기반시설이 이러한 방식의 공격에 노출될 수 있다. 이란 핵시설을 마비시킨 스턱스넷의 최초 유포 경로도 USB드라이브였던 것으로 밝혀졌다.(관련기사 : USB가 'PC 해킹 구멍'이란 걸 아시나요?)

이보다 심각한 것은 대규모 해커그룹이 2008년부터 수 년 동안 인기 브랜드 하드디스크 10여종의 펌웨어를 해킹해 수많은 정보를 수집해왔다는 사실이 드러났다는 점이다.

카스퍼스키랩 글로벌 리서치 및 분석팀(GReAT)은 지난달 발표한 보고서를 통해 일명 '이퀘이션 그룹(Equation Group)'이 하드디스크에 악성코드를 심는 방법으로 사이버 도감청 행위를 해왔다는 사실을 공개했다.

문제는 이러한 방식의 해킹은 하드디스크를 포맷하거나 운영체제(OS)를 재설치하더라도 악성코드가 그대로 살아있다는 점이다. 이 경우에도 배드USB와 마찬가지로 인터넷이 분리된 내부망 혹은 폐쇄망까지 침투할 수 있다는 점에서 위험성이 높다. 여기에는 정상적으로 주문한 하드디스크 중 일부를 바꿔치기하는 수법이 동원된다.

이들은 300개 이상 도메인, 100개 이상 서버를 통해 원격에서 공격명령을 내릴 수 있는 C&C서버 인프라를 구축했으며 미국, 영국, 이탈리아, 독일, 네덜란드, 말레이시아, 체코 등지에서 정부 및 대사관, 이동통신사, 우주항공, 에너지, 핵연구소, 오일 및 가스, 군, 금융기관, 암호기술개발회사까지 광범위한 영역에서 기밀을 캐내 온 것으로 확인됐다.

카스퍼스키랩에 따르면 이 그룹은 미국 휴스턴에서 개최된 과학 컨퍼런스 참가자들에게 참고자료로 배포된 CD에 악성코드를 주입해 정보를 캐내는 수법까지 쓰고 있는 실정이다.

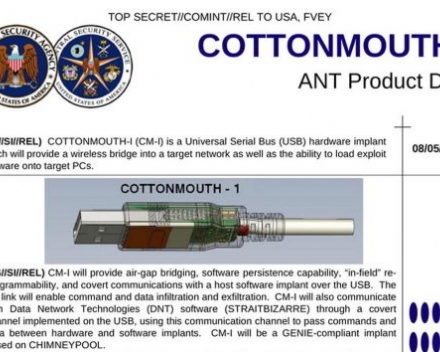

글로벌IT기업은 물론 해외 주요국을 도감청해 온 국가안보국(NSA)은 소속 정보요원들을 대상으로 도감청용 USB케이블 등을 판매해 왔다는 사실이 드러나면서 논란이 되기도 했다.

독일 델 슈피겔이 2013년 말 특종보도한 50쪽 짜리 'NSA ANT 카달로그'에는 NSA 산하 특수접근작전실(TAO)이 개발한 해킹툴에 대한 설명과 함께 가격표까지 명시됐다. 이 카달로그는 '5개의 눈(five eyes)'라고 불리는 미국의 동맹국들에게도 판매된 것으로 알려졌다.

2008년 제작된 이 문서에는 애플은 물론 시스코, 주니퍼네트웍스 등 네트워크 장비회사, 맥스터, 시게이트, 웨스턴디지털 등 하드디스크 제조사가 만든 제품에 대한 해킹툴이 담겨있었다. 이중 '코튼마우스-1(cottonmouth-1)'은 USB케이블 형태에 이더넷 기능까지 탑재해 연결된 기기에 대한 원격 도감청, 원격제어를 가능케 했다. 당시 기준으로 50개당 가격이 100만달러에 달한다. 이 역시 망이 분리된 시스템이나 주요 인사들을 도감청할 용도로 개발됐다. 심지어는 특수제작된 소형 기지국을 통해 GSM 형태로 송수신되는 주파수를 가로채는 트립와이어(tripwire)라는 해킹툴까지 카달로그에 등장했다.

■비보안 전공자도 보안성 평가 참여 필수

문제는 해외에서 하드웨어 해킹에 대한 활발한 연구가 진행되고, 이를 막기 위한 보호조치가 고안되는 반면 국내에서는 하드웨어 해킹 보안전문가를 손에 꼽기도 어렵다는 점이다.

이 문제에 대해 고려대 정보보호대학원 김승주 교수는 국내에는 하드웨어 해킹에 대응할 수 있는 전문인력이 전무한 실정이라고 밝혔다.

물론 하드웨어에 대해서도 소프트웨어와 같은 보안성 평가가 이뤄진다. 그러나 김 교수는 하드웨어 자체에서 발생할 수 있는 취약점을 조사하고, 평가할 수 있는 고등급 평가기술 내지는 하드웨어 평가기술의 경우 국내 아예 손도 못대고 있는 상황이라고 지적했다.

로해머와 같이 D램 자체에서 발견된 취약점은 이미 학계는 물론 산업계에서도 오랫동안 연구된 주제인 만큼 최근에 출시된 D램이나 보안적인 기능을 탑재할 경우 영향을 미치기 힘들다.

관련기사

- D램도 해킹된다? 구글 보안팀 경고2015.03.25

- USB가 'PC 해킹 구멍'이란 걸 아시나요?2015.03.25

- USB드라이브, 걸어다니는 악성코드 폭탄2015.03.25

- 게임, AI에 반하다…캐릭터 생성·시스템 개발 '전방위 활용'2024.05.03

그러나 하드디스크, USB드라이브 등에 대한 해킹은 하드웨어에 내장된 펌웨어를 공략하는 탓에 해킹에 대응하기 위해서는 펌웨어 자체를 수정하지 못하도록 하는 '리버스 엔지니어링' 방지기술이 적용돼야 한다. 예를 들어 D램의 경우 내장된 칩 자체에 보안처리를 해 외부의 조작이 있을 경우 아예 쓰지 못하도록 만드는 등의 기술에 대한 연구가 진행되고 있다.

김 교수는 사물인터넷(IoT) 시대가 도래하면 더 많은 하드웨어 해킹을 목격하게 될 것이라며 수학, 전산, 전자공학 전공자들까지 참여해 보안성을 높이는 작업에 나서야 한다고 주장했다.