최근 스미싱, 파밍 등을 통한 전자금융사기를 방지하기 위한 대책으로 2채널 인증을 의무화하고 있지만 이 역시 해커 공격에 무력화될 수 있는 것으로 나타났다. 이번에는 QR코드 정보를 조작해 악성 애플리케이션(앱) 다운로드를 유도한 사례가 나왔다.

한국인터넷진흥원(KISA)은 최근 금융당국이 전자금융사기 피해를 막기 위해 100만 원 이상 이체 시 2채널 인증 절차를 거치도록 보안을 강화했으나 이를 우회하는 악성코드가 발견됐다고 15일 밝혔다.

2채널 인증은 인터넷 뱅킹시 공인인증서 등을 활용한 로그인을 한 뒤 계좌이체 등 업무를 수행할 때 스마트폰과 같은 다른 수단을 통해 본인이 거래한다는 사실을 추가로 인증하는 방법이다.

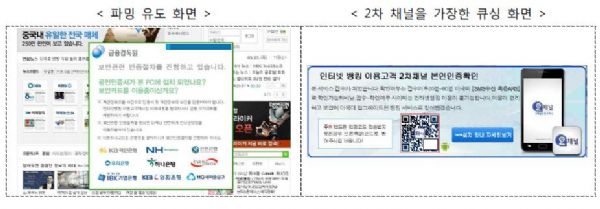

인터넷 뱅킹 사이트에 계좌이체 정보를 입력하면 QR코드가 나타나고, 이를 스마트폰으로 스캔하는 방법으로 보안을 강화하는 것이다. 2채널 인증에는 이밖에도 문자 인증, ARS 전화를 통한 인증 등의 방법이 활용된다.

KISA에 따르면 지난해 9월부터 7개월 간 악성코드 은닉사이트 탐지 시스템을 통해 분석한 결과 해당 악성코드는 기존 가짜 인터넷 뱅킹 사이트 접속을 유도(파밍) 한 뒤 2채널 인증을 받아야 하는 것처럼 위장해 가짜 QR코드를 스캔하도록 유도했다. 이를 통해 사용자 스마트폰에 금융정보를 탈취하는 악성앱이 설치되도록 한 것이다. 일명 QR코드를 악용한 피싱인 '큐싱(Qshing)'이 등장하기 시작한 것이다.

설치된 악성앱은 전화번호, 문자메시지 등 정보를 탈취하는 것은 물론 문자수신방해, 착신전환서비스 설정 등을 시도한다. 착신전환서비스는 전자금융거래 자금 이체 시 문자, ARS 등 추가 인증을 우회하여 금융사기에 악용될 수 있을 것으로 보인다.

관련기사

- 윈도XP 취약점 노린 악성파일 유포2014.04.15

- 유명 은행 사이트로 위장한 피싱, 갈수록 기승2014.04.15

- 인터넷뱅킹 추가인증 노린 신종 피싱 주의보2014.04.15

- 금융-공공 사칭 스미싱 차단, 한 달새 55만건2014.04.15

해당 공격에 노출된 사용자 PC는 해커가 해당 PC를 원격제어하거나 분산서비스거부(DDoS) 공격 등을 수행하는 'Gh0st 3.75' 계열 악성코드에 감염될 수도 있다. 현재까지 여행사, 웹하드 등을 포함해 60개가 넘는 국내 웹사이트가 해당 악성코드를 유포해온 것으로 나타났다.

KISA는 PC 및 스마트폰용 백신, 웹브라우저 등을 최신 버전으로 업데이트하고, 안드로이드 스마트폰의 경우 '출처를 알 수 없는 앱 설치' 설정을 사용하지 않도록 해야 한다고 당부했다. 박상환 KISA 코드분석팀장은 만약 모든 보안카드 번호 등 비정상적으로 많은 정보를 요구하면서 QR코드 등으로 추가적인 스마트폰 앱 설치를 권하면 일단 의심해 보아야 한다고 밝혔다.